7 princípios de Zero Trust explicados

Os principais elementos de Zero Trust fornecem uma estrutura prática em torno de construir uma arquitetura de confiança zero.

Não faltam definições de confiança zero flutuando. Você ouvirá termos como princípios, pilares, fundamentos e princípios. Embora não haja uma definição única de confiança zero, é útil ter um entendimento compartilhado de um conceito.

1. Todas as fontes de dados e serviços de computação são considerados recursos

Já se foi o tempo em que se considerava apenas dispositivos ou servidores de usuários finais como recursos. As redes hoje consistem em uma matriz dinâmica de dispositivos, desde itens tradicionais, como servidores e terminais, até serviços de computação em nuvem mais dinâmicos, como função como serviço (FaaS), que podem ser executados com permissões específicas para outros recursos em seu ambiente.

Para todos os dados e recursos de computação em seu ambiente, você deve garantir que possui controles de autenticação básicos e, quando garantido, avançados, bem como controles de acesso menos permissivos. Alimentando os princípios subsequentes, todos esses recursos estão se comunicando até certo ponto e podem fornecer contexto de sinal para ajudar a conduzir as decisões tomadas pelos componentes arquitetônicos em confiança zero, que são discutidos no princípio 7.

2. Todas as comunicações são protegidas, independentemente da localização da rede

Em ambientes de confiança zero, o conceito de acesso à rede de confiança zero (ZTNA) é implementado. Isso contrasta com os paradigmas de acesso remoto tradicionais, onde um usuário pode se autenticar em uma VPN e, em seguida, ter acesso irrestrito dentro / através de uma rede.

Em um ambiente ZTNA, a política de acesso é, em vez disso, um padrão para negar. O acesso explícito deve ser concedido a recursos específicos. Além disso, os usuários que operam em ambientes ZTNA não terão conhecimento dos aplicativos e serviços dentro dos ambientes sem a existência dessas concessões explícitas de acesso. É difícil girar para algo que você não sabe que existe.

A força de trabalho geograficamente dispersa de hoje, ainda mais exacerbada pela pandemia COVID, tornou o princípio 2 ainda mais crítico para as organizações, que agora têm grande parte de sua força de trabalho acessando recursos internos de muitos locais e dispositivos.

3. O acesso aos recursos individuais da empresa é concedido por sessão

“Assim como as estações, as pessoas mudam.” Esse ditado é ainda mais verdadeiro para as identidades digitais. Na natureza dinâmica dos ambientes de computação distribuídos, arquiteturas nativas da nuvem e uma força de trabalho distribuída constantemente exposta a uma enxurrada de ameaças, a ideia de confiança não deve se estender além de uma única sessão.

Isso significa que só porque você confiou em um dispositivo ou identidade em uma sessão anterior, não significa que você confia neles inerentemente para as sessões subsequentes. Cada sessão deve envolver o mesmo rigor para determinar a ameaça representada pelo dispositivo e a identidade para o seu ambiente. O comportamento anômalo associado a um usuário ou a mudança na postura de segurança de um dispositivo estão entre algumas das mudanças que podem ter ocorrido e devem ser usadas em cada sessão para ditar o acesso e em que extensão.

4. O acesso aos recursos é determinado pela política dinâmica – incluindo o estado observável da identidade do cliente, aplicativo / serviço e o ativo solicitante – e pode incluir outros atributos comportamentais e ambientais

Os ambientes de computação modernos são complexos e se estendem muito além do perímetro tradicional de uma organização. Uma forma de lidar com essa realidade é usar o que chamamos de “sinais” para tomar decisões de controle de acesso em seus ambientes.

Uma ótima maneira de visualizar isso é por meio dos diagramas de acesso condicional da Microsoft. As decisões de acesso e autorização devem levar os sinais em consideração. Podem ser coisas como usuário e localização, dispositivo e sua postura de segurança associada, risco em tempo real e contexto do aplicativo. Esses sinais devem apoiar os processos de tomada de decisão, como concessão de acesso total, acesso limitado ou nenhum acesso. Você também pode tomar medidas adicionais com base nos sinais para solicitar níveis mais altos de garantia de autenticação, como autenticação multifator (MFA) e limitar o nível de acesso concedido com base nesses sinais.

5. A empresa monitora e mede a integridade e postura de segurança de todos os ativos próprios e associados

No modelo de confiança zero, nenhum dispositivo ou ativo é inerentemente confiável. Cada solicitação de recurso deve acionar uma avaliação da postura de segurança. Isso inclui monitorar continuamente o estado dos ativos da empresa que têm acesso ao ambiente, sejam eles de propriedade da organização ou de outra entidade, se eles tiverem acesso a recursos internos. Isso inclui a aplicação rápida de patches e remediações de vulnerabilidade com base na percepção obtida com o monitoramento e relatórios contínuos. Voltando ao exemplo anterior em relação ao acesso por sessão, a postura do dispositivo pode ser examinada para garantir que ele não tenha vulnerabilidades críticas presentes ou não tenha correções e patches de segurança importantes.

A partir dessa visão dinâmica e do monitoramento da integridade e da postura de segurança dos ativos pertencentes e associados, políticas e decisões podem ser tomadas em torno do nível de acesso concedido, se for o caso.

6. Todos os recursos de autenticação e autorização são dinâmicos e estritamente aplicados antes que o acesso seja permitido

Conforme discutido no exemplo anterior, o conceito de concessão de acesso e confiança está ocorrendo de maneira dinâmica e contínua. Isso significa que é um ciclo contínuo de varredura de dispositivos e ativos, usando sinais para insights adicionais e avaliando decisões de confiança antes de serem tomadas. Este é um processo dinâmico contínuo que não para quando um usuário cria uma conta com permissões associadas aos recursos. É um processo iterativo com uma miríade de fatores entrando em jogo com cada decisão de aplicação de política.

7. A empresa coleta o máximo de informações possível sobre o estado atual dos ativos, infraestrutura de rede e comunicações e as usa para melhorar sua postura de segurança

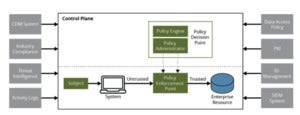

Os ambientes de tecnologia estão sujeitos a inúmeras ameaças e as empresas devem manter uma capacidade de monitoramento contínuo para garantir que estejam cientes do que está ocorrendo em seus ambientes. A arquitetura de confiança zero é composta de três componentes principais, conforme mencionado no NIST 800-207 discutido anteriormente, bem como uma excelente postagem no blog do Instituto de Engenharia de Software da Carnegie Mellon:

- O mecanismo de política (PE)

- O administrador da política (PA)

- O ponto de aplicação da política (PEP)

As informações coletadas do estado atual dos ativos, infraestrutura de rede e comunicações são usadas por esses componentes arquitetônicos centrais para aprimorar a tomada de decisão e garantir que aprovações de decisões arriscadas em relação ao acesso sejam evitadas.

Zero Trust é uma jornada

Um erro comum que muitas organizações cometem é pensar na confiança zero como um destino. Se eles apenas comprarem a ferramenta certa, terão implementado confiança zero em seus ambientes. Não é assim que funciona. Obviamente, as ferramentas podem ajudar a implementar aspectos de confiança zero e levar sua organização para mais perto de uma arquitetura de confiança zero, mas não são o único remédio. Como a maioria das coisas em TI e segurança cibernética, consiste em pessoas, processos e tecnologia.

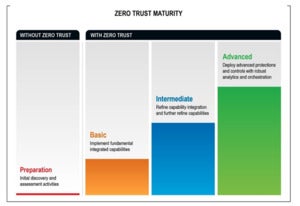

Conforme estabelecido na publicação da Agência de Segurança Nacional (NSA), Embracing a Zero Trust Security Model, as principais recomendações incluem a abordagem da confiança zero de uma perspectiva de maturidade. Isso inclui a preparação inicial e estágios básicos, intermediários e avançados de maturidade, conforme descrito pela NSA.

NSA

Com isso dito, o primeiro passo é preparar. Identificar onde você está, onde existem lacunas, como sua arquitetura, práticas e processos se alinham com os princípios de confiança zero apresentados acima e, em seguida, criar um plano para resolvê-los – e o mais importante, aceitar que isso levará tempo.