Malware se esconde do Windows Defender para evitar a detecção

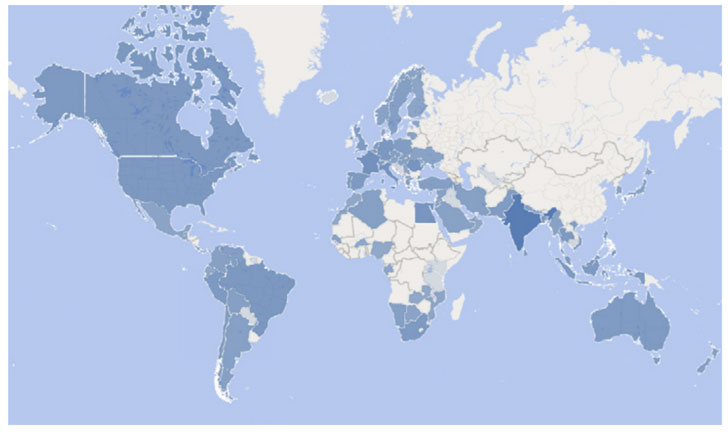

Pesquisadores de segurança cibernética na terça-feira levantaram a tampa sobre uma cepa de malware anteriormente não documentada, apelidada de “MosaicLoader”, que destaca os indivíduos em busca de software crackeado como parte de uma campanha global. Este novo malware se esconde entre as exclusões do Windows Defender para evitar a detecção.

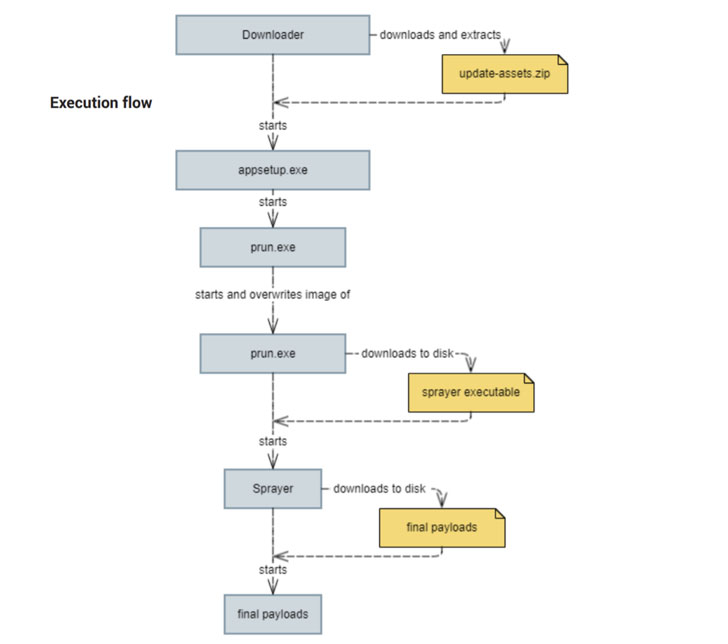

“Os atacantes por trás do MosaicLoader criaram um malware que pode entregar qualquer carga no sistema, tornando-o potencialmente lucrativo como serviço de entrega”, disseram os pesquisadores da Bitdefender em um relatório compartilhado com o Hacker News. “O malware chega aos sistemas-alvo se passando por instaladores crackeados. Ele baixa um pulverizador de malware que obtém uma lista de URLs do servidor C2 e baixa as cargas dos links recebidos.”

O malware recebeu esse nome por causa de sua sofisticada estrutura interna que é orquestrada para evitar a engenharia reversa e evadir a análise.

Ataques envolvendo MosaicLoader contam com uma tática bem estabelecida para entrega de malware chamada envenenamento de otimização de mecanismo de pesquisa (SEO), em que os criminosos cibernéticos compram slots de anúncios em resultados de mecanismos de pesquisa para aumentar seus links maliciosos como resultados principais quando os usuários procuram por termos relacionados a software pirata.

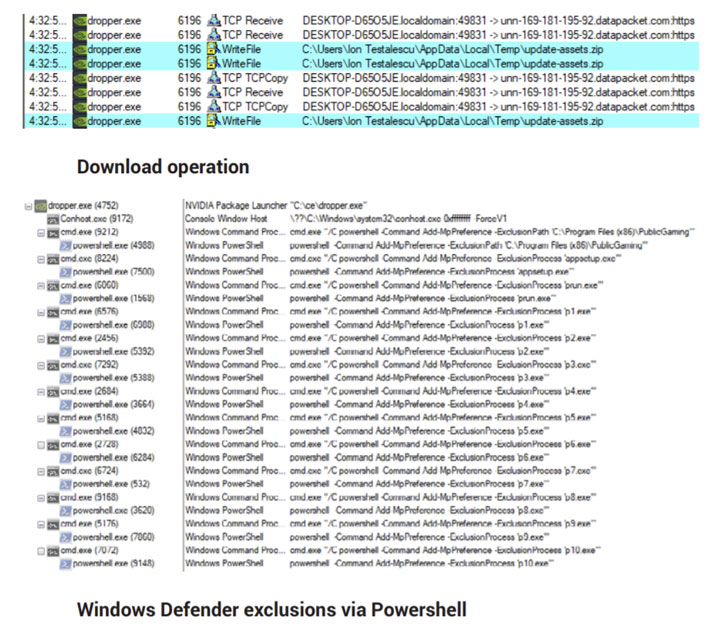

Após uma infecção bem-sucedida, o dropper inicial baseado em Delphi – que se mascara como um instalador de software – atua como um ponto de entrada para buscar payloads do próximo estágio de um servidor remoto e também adicionar exclusões locais no Windows Defender para os dois executáveis baixados em uma tentativa para impedir a verificação antivírus.

É importante ressaltar que essas exclusões do Windows Defender podem ser encontradas nas chaves de registro listadas abaixo:

- Exclusões de arquivos e pastas – HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exclusions \ Paths

- Exclusões de tipo de arquivo – HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exclusions \ Extensions

- Exclusões de processos – HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exclusions \ Processes

Um dos binários, “appsetup.exe,” foi concebido para conseguir persistência no sistema, enquanto o segundo executável, “prun.exe”, funciona como um downloader para um módulo sprayer que pode recuperar e implantar uma variedade de ameaças de um lista de URLs, que vão de ladrões de cookies a mineradores de criptomoedas e até implantes mais avançados como Glupteba..

“prun.exe” também é notável por sua enxurrada de técnicas de ofuscação e anti-reversão que envolvem a separação de pedaços de código com bytes de preenchimento aleatórios, com o fluxo de execução projetado para “pular essas partes e executar apenas os pedaços pequenos e significativos”.

Dadas as amplas capacidades do MosaicLoader, os sistemas comprometidos podem ser cooptados em um botnet que o agente da ameaça pode então explorar para propagar conjuntos múltiplos e em evolução de malware sofisticado, incluindo malware publicamente disponível e personalizado, para obter, expandir e manter não autorizado acesso aos computadores e redes das vítimas.

“A melhor maneira de se defender contra o MosaicLoader é evitar o download de software crackeado de qualquer fonte”, disseram os pesquisadores. “Além de ser contra a lei, os cibercriminosos procuram atacar e explorar os usuários que procuram software ilegal”, acrescentando que é essencial “verificar o domínio de origem de cada download para ter certeza de que os arquivos são legítimos”.